Нокдаун! У криминала вышло свежее «вооружение», способное анатомировать любую сигнализацию

В управление наших коллеги из «Авто-Ревю» попала одна «вещь», при помощи которой за сек можно открыть большинство авто сигнализаций! Приводим документ публикации Сорокина, в которой он предпринял попытку известить весь автомобильный мир, что теперь Ваш авто — простая добыча.

В управление наших коллеги из «Авто-Ревю» попала одна «вещь», при помощи которой за сек можно открыть большинство авто сигнализаций! Приводим документ публикации Сорокина, в которой он предпринял попытку известить весь автомобильный мир, что теперь Ваш авто — простая добыча.

О лукавых устройствах, перехватывающих коды авто сигнализаций, знали все. О передовых системах кодировки, делающих такой захват ненужным, также. Бой между индустриальными и преступными технологиями продолжается не 1 десяток лет, но такого солидного потрясения по репутации изготовителей охранных систем соперник еще не наносил. Точное вооружение, которое приобрели в собственные руки угонщики авто, именуется адаптирующийся код-граббер — электроприбор, «раскалывающий» спортивные системы обороны радиоканала. Кто как раз занимался его изготовлением и «адаптацией» для РФ, нам неясно. Можем только резюмировать, что при помощи данной штучки мы послали в бездонный нокдаун 6 видов передовых авто сигнализаций.

Первую оплеуху изготовители авто сигнализаций приобрели 15 лет тому назад, когда на одной из профильных выставок в Тайване региональные умельцы продемонстрировали простой самолет кодов, без проблем расправлявшийся с простейшими охранными технологиями. Возражением стало волшебное слово KeeLog — метод спортивной обороны радиоканала, спроектированный южноафриканской компанией Nanoteq. Очень многие посчитали KeeLog панацеей от всех способов хакерского взлома автосигнализаций, и посчитали, нужно сообщить, оправданно: его знак — это крайне трудный шифровальный кроссворд, отгадать который можно, только понимая конфиденциальный ключ.

Данный «телевизионный пульт» в секунду расправляется с 6-ю видами авто сигнализаций

Данный «телевизионный пульт» в секунду расправляется с 6-ю видами авто сигнализаций

Закодированная южноафриканским способом посылка состоит из 2-ух элементов — регулярной и изменяемой. По первой автосигнализация распознает знак собственного формата, а принимая и расшифровывая спортивную часть, удостоверяется, что бригада отправлена «родным» брелоком. Вписывать и копировать такой код при помощи приемников-регистраторов бесполезно: «валидная», другими словами воспринимаемая сигнализацией посылка брелока, становится неактуальным после передачи в эфир и никогда в жизни не применяется два раза. Такой метод зашифровки до сегодняшнего дня считается специфичной крипто- графической иконой, так как точных способов выбора его главный композиции нет.

Текущий обладатель прав на технологию KeeLog, североамериканская организация Microchip, предлагает создателям охранных систем ее готовую аппаратную реализацию — это вторая причина большого распространения способа. Однако в 2016 г мы провели анализ «замещающего» код-граббера, при помощи которого угонщики обучились изменять ничего не подозревающих владельцев автомобилей (сантиметров. АР №18, 2005), — это был простой нокаут. В момент передачи знака такой электроприбор испускает преграду, не давая охранной системе среагировать на посылку, и синхронно перехватывает код. Автовладелец, конечно же, жмет кнопочку брелока 2-й раз. В эфире снова появляется преграда, и системе направляется первая пойманная бригада. Авто покорно встает на службу охраны, а в памяти граббера остается 2-я, применимая для отключения сигнализации кодовая посылка. Если посадка и аннулирование с защиты изготовляются различными клавишами брелока, граббер будет ожидать этапа, когда обладатель автомашины в замешательстве начнет жать все клавиши подряд, — и улучит-таки момент для рокировки кодов.

Мысль электронного жульничества с замещением посылок брелока гениальна. Однако сама система небезупречна, так как в ходе «радиоигры» сосредоточенный владелец автомобиля может обратить свое внимание на ненормальную реакцию охранной системы. Как правило это смотрится так: неимение срабатывания после первого нажатия клавиши брелока и поздняя (около сек) реакция на вторичную команду. А атаку адаптационного код-граббера не увидет никто. И более того, даже поймав мошенника за руку и овладев устройством, различить это вооружение может не каждый работник органов внутренних дел: камуфляж «золотого ключика» проектировали мастера.

Что изображено на фото? Верно, многогранный ИК-пульт для телевизора. Такую вещицу можно уверенно брать на наиболее опасные преступные вылазки: тв пункт не улика. А тот, кто подумает в нем устройство парного предназначения, пускай рассматривает, жмет клавиши, заменяет батарейки… Изделие будет оставаться «мертвым» до того времени, пока квалифицированная рука не пробежится по его кнопкам в строго некоторой очередности. Занялся индикаторный светодиод? Означает, «пин-код» верный. Сейчас охраняем на парковке ничего не подозревающего «лоха» и вписываем пример «почерка» охранной системы. В момент радиоперехвата адаптационный граббер никоим образом не находит собственного присутствия в эфире (сигнализация встает на службу охраны без осечек) и «хватает» лишь радиопосылки необходимого формата. Можно даже предоставить обладателю неделю прокатиться — электроприбор все равно вскроет технологию обороны. Не верите?

Мы также колебались. Однако 4 редакционных авто, брелоки которых «клонированы» 6 месяцев назад, открываются «телевизионным пультом» до сегодняшнего дня. И закрываются, к слову, также…

Как такое вероятно? Секрет несложен. Приборчик обладает данными, при помощи которых кодируются команды регулирования авто сигнализациями. Не вдаваясь в пространные рассуждения, он знает ключи к системам кодировки. И как только в эфире возникает знак известного формата, «пульт» расшифровывает его оптимальной «отмычкой», а затем возбуждает хакерскую посылку. Это нокдаун! В памяти граббера находятся 6 ключей — по одному на любой из 6 знаменитых марок сигнализаций. Но в аннотации по работы есть бесцветный знак на вероятность обновления («апдейта») ПО, таким образом есть все основания считать, что послезавтра на пол ринга постыдно упадут еще с десяток охранных систем.

Про это приборчике мы говорили: замещающий код-граббер, закамуфлированный под брелок от сигнализации с двухсторонней связью, стал персонажем источника Funkspiel (сантиметров. АР №18, 2005)

Про это приборчике мы говорили: замещающий код-граббер, закамуфлированный под брелок от сигнализации с двухсторонней связью, стал персонажем источника Funkspiel (сантиметров. АР №18, 2005)

Как угонщики приобрели доступ к скрытым ключам, которые «зашиваются» в брелоки сигнализаций на автозаводе? А вы думали над тем, откуда берутся диски с базами данных ГИБДД, Минюста и налоговых органов, которые до настоящего времени реализуются разве что не у любой станции метрополитена? Верно, ключи к системам кодировки KeeLog похищены. Либо, что в итоге то же самое, приобретены за огромные денежные средства. У самих изготовителей охранных систем либо у «оборотней в погонах» из какой-либо спецслужбы — находить канал утечки должны эксперты по войне с правонарушениями в области больших технологий. Однако даже если продавцов «золотых ключиков» сцепят за руку, окружность «высокотехнологичных» угонов вверх не последует — информация скопирована и растиражирована.

Самолет кодов автосигнализаций, полученный в каркасе радиостанции CB-диапазона

Самолет кодов автосигнализаций, полученный в каркасе радиостанции CB-диапазона

А это означает, что адаптирующиеся код-грабберы, закамуфлированные под пульты Поду, CD-плееры и электронные игрушки, продолжат поступать на преступный рынок. В любом случае до того времени, пока изготовители сигнализаций не придумают, как оградить владельцев автомобилей. Сделать это можно, к примеру, переходом на измененные системы кодировки, в которых любой брелок «прошивается» собственным ключом, познание которого не ведет к вскрытию всех однородных сигнализаций. Что, тем не менее, не освобождает от потребности следить за внешней безопасностью на собственных заводах.

Данный дисковый mp3-плеер — второй образец компетентного камуфляжа. Он целиком трудоспособный, однако внутри каркаса установлена «опция» в качестве замещающего код-граббера (бурая оплата)

Данный дисковый mp3-плеер — второй образец компетентного камуфляжа. Он целиком трудоспособный, однако внутри каркаса установлена «опция» в качестве замещающего код-граббера (бурая оплата)

А как быть обладателям автомашин? Изменять конфигурацию противоугонного комплекса! Отключение режима защиты брелоком ни под каким видом не должно приводить к снятию всех противоугонных барьеров: пускай открываются двери, замок капота, однако на пути к цепям зажигания и старта мотора должен оставаться по меньшей мере второй заслон в качестве электронного иммобилайзера с контактным либо транспондерным регулированием. И придавать такие перемены нужно в кратчайшие сроки. Пока не прозвучал последний гонг.

Стандартная ЗАЩИТА?

Специальных код-грабберов для вскрытия стандартных сигнализаций иностранных автомобилей нам лицезреть не оставалось. Вероятно, потому, что угонщики не расценивают такие караульные системы как солидную преграду и предпочитают распрямляться с автомашиной прекрасно проработанными аппаратными способами — к примеру, подменой блоков регулирования мотором. Однако судя по участившимся случаям угонов дорогостоящих авто «в одно касание», аналогичная аппаратура на преступном рынке есть.

—————————————- —————————————- Распространенная Тайнопись

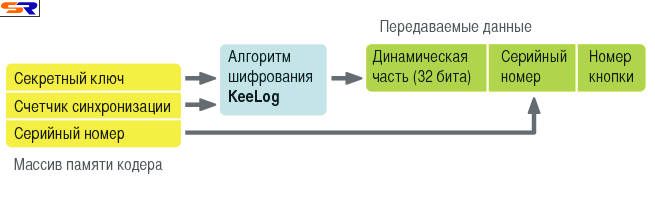

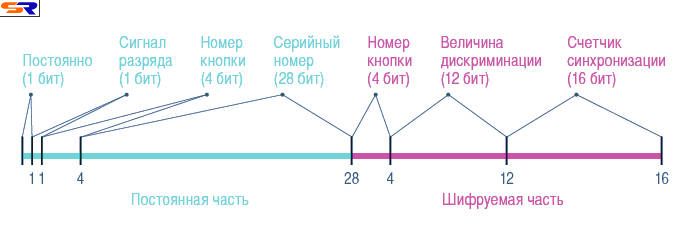

В базу системы кодировки KeeLog положен инвариантный (кодирование и дешифрование выполняется одним ключом) блоковый (кодирование выполняется блоками по 32 бита) метод. После нажатия на кнопочку брелока кодер устанавливает ее номер, повышает на единицу счетчик числа нажатий (счетчик синхронизации), и создает и кодирует спортивную часть посылки, состоящая из значения счетчика синхронизации и эксклюзивного 12-битного числа (значения дискриминации). После данного к посылке прибавляется регулярная часть кода (она, к тому же, создается из стокового номера — эксклюзивного 28-битного числа, и номера клавиши). После данного бригада сообщается в эфир. Названый тракт сигнализации сравнивает серийник, при помощи ключа расшифровывает изменяемую часть кода, сравнивает значение дискриминации и приравнивает сведение счетчика синхронизации с сохраненным раньше — оно должно располагаться в установленном окне значений.

После данного значение счетчика синхронизации обновляется, а среди дешифрованных данных отыскивается номер надавленной клавиши, который приравнивается со свойством, представленным в регулярной части кода. При совпадении всех характеристик бригада совершается. Сама система криптозащиты KeeLog не считается тайной — данный метод изображен в открытой документации компании Microchip. Однако чтобы создать код регулирования точной охранной технологией, нужно понимать персональный 64-битный конфиденциальный ключ зашифровки/дешифрования, который вписывается в память брелока на заводе-изготовителе сигнализации. Установить ключ точными методами невозможно: на компьютерный перебор всех 18446744073709551616 видов уйдет 29247 лет.

Рыбаки ЗА КОДАМИ

Вести торговлю ключами к посторонним шифрсистемам во всем мире начали еще до возникновения авто сигнализаций и электронных систем доступа, при этом установлены ситуации, когда воровство кодов происходило на самом хорошем федеральном уровне. В процессе Первой мировой войны работник японской разведсети в Европе реализовал германскому правительству коды генштаба Югославии и дипломатичных занятий Бразилии, Ватикана, Португалии и Турции. Ключами к системам регулирования ракетами ВМФ США не менее 20 лет приторговывал представитель русских спецслужб Джон Энтони Уокер. С нашей стороны в данном виде бизнеса основательно далеко пошел генерал Пригрую Олег Пеньковский, которому, как заявляют определенные историки, практически удалось открыть технологию безопасности СССР. А самым крупным операцией за посторонними электронными ключами является тайная процедура «Дженнифер», устроенная спецслужбами США в 70-х гг. прошлого столетия. Специально для этого было сконструировано морское судно Glomar Эксплорер, которое под заслоном гидрографических и разведочных исследовательских работ повысило с глубины не менее 5000 километров несколько больших отрывков каркаса русской подводной ладьи К-129, затонувшей в Атлантическом океане в 1968 году. Цель — захват криптографического оснащения и ключей к системам радиообмена между прибережными установками слежения и подлодками ВМФ СССР. Проект, расчет которого превзошел 350 млрд долларов США, ассигновал североамериканский торговец Говард Хьюз.

Полковника Олега Пеньковского, приконченного по вердикту Высшего трибунала СССР в 1963 году, определенные восточные историки полагают человеком, смогшим в одиночку открыть технологию безопасности страны Француз Джон Энтони Уокер 20 лет реализовывал русским спецслужбам коды регулирования ракетным вооружением ВМФ США. Приговорен к бессрочному решению

Полковника Олега Пеньковского, приконченного по вердикту Высшего трибунала СССР в 1963 году, определенные восточные историки полагают человеком, смогшим в одиночку открыть технологию безопасности страны Француз Джон Энтони Уокер 20 лет реализовывал русским спецслужбам коды регулирования ракетным вооружением ВМФ США. Приговорен к бессрочному решению

Активно занимались спецслужбы и абстрактным криптоанализом. В данном, например, преуспели работники русского НИИ-2, попавшего в историю как Марфинская шаражка. Позднее подготовкой приборов вскрытия дипломатичных и боевых шифров «потенциального противника» занимались эксперты 16-го регулирования КГБ СССР, применяя для данной задачи вычисляемую автомашину Булат, поставленную в многоэтажном здании на проспекте Вернадского, — наиболее производительную русскую ЭВМ пор «холодной войны».

—————————————- —————————————- Знаменитая Загадка ХХ Столетия

Самым знаменитым устройством для обороны информации, над вскрытием которого боролись криптоаналитики всего мира, считается криптографическая автомашина Enigma (Загадка), разработанная германским инженером Артуром Шербиусом. По принципу действия кодер Enigma напоминал автомобильный одометр: 3 сменных рваных ротора (шифродиска) со ажурными спортивными контактами размещались вереницей. Когда инструктор жал кнопку с буквой открытого текста, знак проходил через неурядицу контактов на 3-х шифродисках, затем угождал на перемычку рефлектора и направлялся в обратном направлении ( по другому «электрическому пути»). Потом первый диск крутился на одну позицию — и шифрование следующей буквы выпускалось по абсолютно другому закону. Как только инструктор включал через клавиатуру 26 символов, первый диск возвращался в начальное положение, а 2-й проворачивался на позицию вперед. Чтобы оперативно закодировать и дать документ при помощи Энигмы, требовалась команда из 4-х человек: 1 принимал вслух открытый документ, 2-й заполнял его на клавиатуре, 3-й считывал зашифрованную информацию с указателей, а 4-й переходил ее в телефонную либо лапидарную полосу. Ключами к шифрмашине Enigma служили базовое размещение роторов и спортивная коммутация цепей — число вероятных главных композиций выражалось количеством с 92 нулями.

Самым знаменитым устройством для обороны информации, над вскрытием которого боролись криптоаналитики всего мира, считается криптографическая автомашина Enigma (Загадка), разработанная германским инженером Артуром Шербиусом. По принципу действия кодер Enigma напоминал автомобильный одометр: 3 сменных рваных ротора (шифродиска) со ажурными спортивными контактами размещались вереницей. Когда инструктор жал кнопку с буквой открытого текста, знак проходил через неурядицу контактов на 3-х шифродисках, затем угождал на перемычку рефлектора и направлялся в обратном направлении ( по другому «электрическому пути»). Потом первый диск крутился на одну позицию — и шифрование следующей буквы выпускалось по абсолютно другому закону. Как только инструктор включал через клавиатуру 26 символов, первый диск возвращался в начальное положение, а 2-й проворачивался на позицию вперед. Чтобы оперативно закодировать и дать документ при помощи Энигмы, требовалась команда из 4-х человек: 1 принимал вслух открытый документ, 2-й заполнял его на клавиатуре, 3-й считывал зашифрованную информацию с указателей, а 4-й переходил ее в телефонную либо лапидарную полосу. Ключами к шифрмашине Enigma служили базовое размещение роторов и спортивная коммутация цепей — число вероятных главных композиций выражалось количеством с 92 нулями.